| 1과목 : TCP/IP |

1. IP Address ′128.10.2.3′을 바이너리 코드로 변환한 값은?

① 11000000 00001010 00000010 00000011

② 10000000 00001010 00000010 00000011

③ 10000000 10001010 00000010 00000011

④ 10000000 00001010 10000010 00000011

2. B Class에 대한 설명 중 옳지 않은 것은?

① Network ID는 128.0 ~ 191.255 이고, Host ID는 0.1 ~ 255.254 가 된다.

② IP Address가 150.32.25.3인 경우, Network ID는 150.32 Host ID는 25.3 이 된다.

③ Multicast 등과 같이 특수한 기능이나 실험을 위해 사용된다.

④ Host ID가 255.255일 때는 메시지가 네트워크 전체로 브로드 캐스트 된다.

3. 네트워크 ID ′210.182.73.0′을 6개의 서브넷으로 나누고, 각 서브넷 마다 적어도 30개 이상의 Host ID를 필요로 한다. 적절한 서브넷 마스크 값은?

① 255.255.255.224

② 255.255.255.192

③ 255.255.255.128

④ 255.255.255.0

4. IPv6에서 사용되는 전송 방식이 아닌 것은?

① Anycast

② Unicast

③ Multicast

④ Broadcast

5. IPv6은 몇 비트의 Address 필드를 가지고 있는가?

① 32

② 64

③ 128

④ 256

6. TCP 헤더 포맷에 대한 설명으로 옳지 않은 것은?

① Checksum은 1의 보수라 불리는 수학적 기법을 사용하여 계산된다.

② Source 포트 32bit 필드는 TCP 연결을 위해 지역 호스트가 사용하는 TCP 포트를 포함한다.

③ Sequence Number 32bit 필드는 세그먼트들이 수신지 호스트에서 재구성되어야 할 순서를 가리킨다.

④ Data Offset 4bit 필드는 32bit 워드에서 TCP 헤더의 크기를 가리킨다.

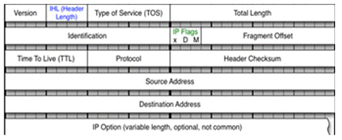

7. IP 헤더 필드들 중 처리량, 전달 지연, 신뢰성, 우선순위 등을 지정해 주는 것은?

① IHL(IP Header Length)

② TOS(Type of Service)

③ TTL(Time To Live)

④ Header Checksum

8. UDP 헤더 포맷에 대한 설명으로 옳지 않은 것은?

① Source Port : 데이터를 보내는 송신측의 응용 프로세스를 식별하기 위한 포트 번호이다.

② Destination Port : 데이터를 받는 수신측의 응용 프로세스를 식별하기 위한 포트 번호이다.

③ Length : 데이터 길이를 제외한 헤더 길이이다.

④ Checksum : 전송 중에 세그먼트가 손상되지 않았음을 확인 할 수 있다.

9. ICMP 프로토콜의 기능에 대한 설명 중 옳지 않은 것은?

① 모든 호스트가 성공적으로 통신하기 위해서 각 하드웨어의 물리적인 주소 문제를 해결하기 위해 사용된다.

② 네트워크 구획 내의 모든 라우터의 주소를 결정하기 위해 라우터 갱신 정보 메시지를 보낸다.

③ Ping 명령어를 사용하여 두 호스트간 연결의 신뢰성을 테스트하기 위한 반향과 회답 메시지를 지원한다.

④ 원래의 데이터그램이 TTL을 초과할 때 시간초과 메시지를 보낸다.

10. RARP에 대한 설명 중 올바른 것은?

① 시작지 호스트에서 여러 목적지 호스트로 데이터를 전송할 때 사용된다.

② TCP/IP 프로토콜의 IP에서 접속없이 데이터의 전송을 수행하는 기능을 규정한다.

③ 하드웨어 주소를 IP Address로 변환하기 위해서 사용한다.

④ IP에서의 오류제어를 위하여 사용되며, 시작지 호스트의 라우팅 실패를 보고한다.

11. 다음 TCP/IP 프로토콜 가운데 가장 하위 계층에 속하는 것은?

① UDP

② FTP

③ IP

④ TCP

12. TCP/IP protocols 환경에서 Flie 전송을 위해 사용하는 FTP protocol에 대한 설명 중 올바르게 설명한 것은?

① 파일 전송 프로토콜로 ASCII 코드를 작성된 파일만 전송하는데 사용된다.

② 데이터 전송은 21번 포트를 사용하여 연결 제어는 20포트를 사용한다.

③ 리눅스 환경에서 사용 가능한 명령들로 ls , pwd , get , put 등이 있다.

④ 서비스에 등록되지 않은 익명의 사용자을 위한 계정은 Everyone 이다.

13. 다음은 RFC 1918 Private IP address에 대한 설명이다. 올바르게 설명한 것을 고르시오.

① 공인 IP address와 같이 공용망에서 사용될 수 있다.

② 외부 인터넷 연결이 안 된 장치에 할당될 수 있다.

③ 중복 할당되어 충돌된 주소는 제거될 수 있다.

④ 공인 IP address와 함께 KR-NIC에서 할당된다.

14. (A) 안에 들어가는 용어 중 올바른 것은?

| 네트워크 관리자 Kim 사원은 원격 장비를 설정하기 위하여 Telnet을 통해 접근하였다. 하지만 공용망을 통한 Clear text 기반의 Telnet 접그은 보안에 취약하다는 Lee 대리의 업무 지시를 받았다. 보안성이 우수하며 암호화된 ( A ) 프로토콜을 활용하여 원격 시스템에 접속하여 제어하고자 한다. |

① L2TP

② SSH

③ PPTP

④ SSL

15. 네트워크 및 서버 관리자 Kim 사원은 장기간 출장명령을 받은 관계로 회사 내부에 있는 업무용 PC에 원격데스크톱(Terminal service)을 설정하려고 한다. 하지만 업무용 PC가 공인IP가 아니라 IP공유기 내부에 있는 사설IP로 사용 중이다. 외부에서 이 업무용 PC에 원격데스크톱(Terminal service)을 사용하기 위한 설정에 있어 옳은 것은?[단, IP 공유기에 할당 공인 IP는 210.104.177.55, 업무용 PC에 할당된 사설 IP(공유기 내부)는 192.168.0.22, 업무용 PC는 원격설정이 되어 있음 (TCP/3389)]

① 방화벽에서 192.168.0.22번으로 tcp/3389번에 대한 접속을 허용한다

② IP 공유기 내부에 210.104.177.55번에 포트포워딩을 설정한다.

③ 업무용 PC에 반드시 Windows login password를 설정한다.

④ 업무용 PC에 반드시 CMOS password를 설정한다.

16. HTTP의 응답 메시지(Response Message) 내의 상태 라인(Status Line)은 응답 메시지의 상태를 나타낸다. 다음 중 클라이언트가 요청한 메소드에 대해 응답할 때, 요청된 메소드가 성공적으로 수행되었을 경우 보내는 상태 코드는?

① 503

② 302

③ 100

④ 200

| 2과목 : 네트워크 일반 |

17. 전자 메일의 안정적인 전송을 위해 제안된 프로토콜로 RFC 821에 규정되어 있는 메일 전송 프로토콜은?

① POP3

② IMAP

③ SMTP

④ NNTP

18. 전송한 프레임의 순서에 관계없이 단지 손실된 프레임만을 재전송하는 방식은?

① Selective-repeat ARQ

② Stop-and-wait ARQ

③ Go-back-N ARQ

④ Adaptive ARQ

19. 다음 설명에 알맞은 프로토콜은?

| – 음성영상 데이터 등과 같은 실시간 정보를 멀티 캐스트나 유니캐스트 서비스를 통해서 전송하는데 적합한 프로토콜이다. – QoS(Quality of Service)와 종단 대 종단 데이터 전송을 감시하는 RTCP를 필요로 한다. |

① TCP(Transmission Control Protocol)

② SIP(Session Initiation Protocol)

③ RSVP(ReSouece reserVation Protocol)

④ RTP(Real-time Transfer Protocol)

20. 광케이블을 이용하는 통신에서 저손실의 파장대를 이용하여 광 파장이 서로 다른 복수의 광 신호를 한 가닥의 광섬유에 다중화 시키는 방식은?

① 코드 분할 다중 방식(CDM)

② 직교 분할 다중 방식(OFDM)

③ 시간 분할 다중 방식(TDM)

④ 파장 분할 다중 방식(WDM)

21. 네트워크 계층에서 데이터의 단위는?

① 트래픽

② 프레임

③ 세그먼트

④ 패킷

22. 다음의 설명에 해당되는 것은?

| – 전송 속도가 빠름 – 시분할 방식을 사용함 – 디지털 신호를 직접 전송함 |

① Broadband

② Baseband

③ Multiplexing

④ Encapsulation

23. 다음에서 설명하는 오류검사 방식은?

| 문자 단위로 오류를 검사하는 것으로서, 구성하고 있는 1의 개수가 홀수 개 도는 짝수 개수 이지에 따라 오류 여부를 검출하고, 만약 오류 비트가 짝수개가 발생하면 오류 사실을 검출하지 못한다. |

① 해밍 코드

② 블록합 검사

③ 순환중복 검사

④ 패리티 검사

24. 디지털 변조로 옳지 않은 것은?

① ASK

② FSK

③ PM

④ QAM

25. PCM 방식에서 아날로그 신호의 디지털 신호 생성 과정으로 올바른 것은?

① 아날로그신호 – 표본화 – 부호화 – 양자화 – 디지털신호

② 아날로그신호 – 표본화 – 양자화 – 부호화 – 디지털신호

③ 아날로그신호 – 양자화 – 표본화 – 부호화 – 디지털신호

④ 아날로그신호 – 양자화 – 부호화 – 표본화 – 디지털신호

26. OSI 7 Layer에 Protocol을 연결한 것 중 옳지 않은 것은?

① Application : FTP, SNMP, Telnet

② Transport : TCP, SPX, UDP

③ DataLink : NetBIOS, NetBEUI

④ Network : ARP, DDP, IPX, IP

27. 네트워크 액세스 방법에 속하지 않는 것은?

① CSMA/CA

② CSMA/CD

③ POSIX

④ Token Pass

| 3과목 : NOS |

28. Windows Server 2016 Hyper-V에서 특정 시간 지점 이미지를 쉽게 생성할 수 있는 기능으로 이 특정 시간 지점 이미지를 이용해 VM의 특정 시점 상태로 손쉽게 복구할 수 있다. 이 기능을 무엇이라 하는가?

① Production Checkpoint

② Alternate Credentials Support

③ Integration Service

④ Update Manager

29. ′runlevel 5′ 로 로그인 되어 있는 상태에서 Apache에 소스컴파일 설치를 하여 ′/etc/init.d′ 의 경로에 httpd 데몬 shell script를 생성하여 정상적인 실행을 확인하였다. 해당 데몬을 재부팅후에 자동으로 실행되도록 하는 방법으로 알맞은 것은?

① systemctl restart httpd.service

② /etc/init.d/httpd restart

③ chkconfig –list | grep httpd

④ chkconfig –level 5 httpd on

30. 네임서버 존(Zone) 파일의 ORIGIN을 의미하는 특수 문자로 Public Domain을 의미하는 문자로 알맞은 것은?

① @

② .

③ #

④ $

31. Apache 설정파일인 ′httpd.conf′ 에서 특정 디렉터리에 대한 접근방식을 ′All′로 설정하고, 해당 디렉터리에 ′.htaccess′ 파일을 생성하여 옵션을 변경 할 수 있도록 해주는 설정은?

① AllowOverride

② AccessFileName

③ Limit

④ Indexes

32. Linux에서 키보드 실행중지 [Ctrl + c]입력 시 보내지는 시그널로 알맞은 것은?

① 1) SIGHUP

② 2) SIGINT

③ 9) SIGKILL

④ 19) SIGSTOP

33. Park사원은 회사내 Windows Server 2016의 IIS를 이용해 만든 FTP서버의 설정을 패시브 모드로 바꾸고 데이터 교환을 위한 포트를 60000~60100번 포트로 변경하고자 한다. 이 때 방화벽 Inbound Rules에서 포트를 입력할 때 올바른 형식은?

① 21,60000-60100

② 21,60000:60100

③ 20,60000:60100

④ 20,60000-60100

34. 서버 담당자 Park 사원은 Hyper-V 부하와 서비스의 중단 없이 Windows Server 2012 R2 클러스터 노드에서 Windows Server 2016으로 운영체제 업그레이드를 진행하려고 한다. 다음 중 작업에 적절한 기능은 무엇인가?

① 롤링 클러스터 업그레이드

② 중첩 가상화

③ gpupdate

④ NanoServer

35. 사용자 권한이 1777인 디렉터리에 대한 설명으로 옳지 않은 것은?

① 누구나 접근 가능한 디렉터리이다.

② 누구나 모든 파일을 읽고 쓸 수 있다.

③ 누구나 모든 파일을 수정하고 삭제 할 수 있다.

④ 누구나 서브 디렉터리를 생성 할 수 있다.

36. Linux 시스템에서 기본적 명령과 자원을 이용하여 시스템의 사양을 살펴보려고 한다. 연결이 옳지 않은 것은?

① CPU 종류 조사 : cat /proc/cpuinfo

② 메모리 사이즈 조사 : free

③ 디스크 사이즈 조사 : top

④ 네트워크 인터페이스 카드 조사 : ifconfig

37. BIND 관련 설정 파일에 대한 설명으로 옳지 않은 것은?

① ′named.conf′는 존(Zone) 파일의 위치, 접근 권한에 대한 설정, 설정할 도메인의 종류와 각 도메인에 대한 설정 파일 등에 대한 정보를 가지고 있다.

② BIND의 설정파일은 ′named.conf′ 파일과 존 파일들로 구분된다.

③ ′named.conf′ 파일 수정시 주석은 ′//′을 사용하고, 존 파일 수정시 주석은 ′#′을 사용한다.

④ ′named.conf′ 파일에 사용하는 도메인을 등록하고 그 도메인에 대한 세부 설정은 존 파일에 수행한다.

38. SOA 레코드의 설정 값에 대한 설명으로 옳지 않은 것은?

① 주 서버 : 주 영역 서버의 도메인 주소를 입력한다.

② 책임자 : 책임자의 주소 및 전화번호를 입력한다.

③ 최소 TTL : 각 레코드의 기본 Cache 시간을 지정한다.

④ 새로 고침 간격 : 주 서버와 보조 서버간의 통신이 두절되었을 때 다시 통신할 시간 간격을 설정한다.

39. ′www.microsoft.com′이란 사이트의 IP Address를 획득하려고 할 때 Windows Server에서 ‘cmd’를 이용한 방법으로 올바른 것은?

① netstat www.microsoft.com

② nslookup www.microsoft.com

③ ipconfig www.microsoft.com

④ telnet www.microsoft.com

40. Linux 파티션에 담긴 자료를 윈도우 기반 컴퓨터가 공유하거나, 윈도우 파티션에 담긴 자료를 Linux 기반 컴퓨터가 공유할 수 있도록 제공하는 서비스로 올바른 것은?

① SAMBA

② BIND

③ IRC

④ MySQL

41. Linux의 ′vi′ 명령어 중 변경된 내용을 저장한 후 종료하고자 할 때 사용해야 할 명령어는?

① :wq

② :q!

③ :e!

④ $

42. Linux의 퍼미션(Permission)에 대한 설명 중 옳지 않은 것은?

① 파일의 그룹 소유권을 변경하기 위한 명령은 ′chgrp′이다.

② 파일의 접근모드를 변경하기 위한 명령은 ′chmod′이다.

③ 모든 사용자에게 모든 권한을 부여하려면 권한을 ′666′으로 변경한다.

④ 파일의 소유권을 변경하기 위한 명령은 ′chown′이다.

43. Sendmail을 이용하여 메일링 리스트를 구성하려고 할 때 수정할 파일은?

① /etc/access

② /etc/mail/local-host-names

③ /etc/aliases

④ /etc/mail/rejectlist

44. DNS 레코드 중 IP Address를 도메인 네임으로 역매핑하는 레코드는?

① SOA

② A

③ PTR

④ CNAME

45. Windows Server 2016의 ′netstat′ 명령어로 알 수 없는 정보는?

① TCP 접속 프로토콜 정보

② ICMP 송수신 통계

③ UDP 대기용 Open 포트 상태

④ 도메인에 할당된 IP주소 확인

| 4과목 : 네트워크운용기기 |

46. CISCO 라우터 상에서 OSPF의 Neighbor의 상태를 확인할 수 있는 명령어로 올바른 것은?

① show ip ospf interface

② show ip ospf database

③ show ip ospf neighbor

④ show ip ospf border-router

47. VLAN(Virtual LAN)에 대한 설명으로 올바르지 않는 것은?

① VLAN은 하나 이상의 물리적인 LAN에 속하는 지국들을 브로드캐스트 영역으로 그룹화한다.

② VLAN은 물리적 회선이 아닌 소프트웨어에 의해 논리적으로 구성이 된다.

③ 지국들의 VLAN 구성을 위한 방식은 수동식, 자동식 그리고 반자동식 구성 방법이 있다.

④ VLAN의 물리적인 포트에 의한 VLAN 구성 방식은 4계층의 포트 주소를 사용한다.

48. 리피터(Repeater)에 대한 설명으로 올바른 것은?

① 콜리젼 도메인(Collision Domain)을 나누어 주는 역할을 한다.

② 필터링과 포워딩 기능을 수행한다.

③ 전송거리 연장을 위한 장비이다.

④ 브로드캐스트 도메인(Broadcast Domain)을 나누어 주는 역할을 한다.

49. 서로 다른 형태의 네트워크를 상호 접속하는 장치로 필요할 경우 프로토콜 변환을 수행하는 장치는?

① Frame Relay Access Device

② Remote Access Server

③ Gateway

④ Switching Hub

50. 내부 도메인 라우팅(Intra-domian Routing 또는 Intra-AS Routing) 프로토콜에 해당되지 않은 것은?

① RIP

② OFPF

③ IS-IS

④ BGP

| 5과목 : 정보보호개론 |

51. 네트워크를 관리하는 Kim은 옆 회사에서 DNS 스푸핑 공격을 당해서 일부 계정이 해킹당헀고 이로 인해 개인정보 유출이 발생하게 되었음을 전해들었다. Kim의 회사에 DNS 스푸핑 공격을 막기 위해서 보안조치를 회사전체에 매뉴얼을 작성하여 전 부서에 발송하였다. 매뉴얼에 들어갈 내용이 아닌 것은?

① 전체 서버 및 업무용 PC의 비밀번호를 변경한다.

② 네트워크 트래픽을 지속적으로 감시한다.

③ Hosts 파일전체를 검사하고 중요 사이트를 미리 기재해둔다.

④ Gateway의 mac address를 동적으로 변환한다.

52. Brute Force 공격에 대한 설명으로 올바른 것은?

① 암호문을 풀기 위해 모든 가능한 암호 키 조합을 적용해 보는 시도이다.

② 대량의 트래픽을 유발해 네트워크 대역폭을 점유하는 형태의 공격이다.

③ 네트워크상의 패킷을 가로채 내용을 분석해 정보를 알아내는 행위이다.

④ 공개 소프트웨어를 통해 다른 사람의 컴퓨터에 침입하여 개인정보를 빼내는 행위이다.

53. 피싱(Phishing)에 대한 설명으로 옳지 않은 것은?

① 개인 정보(Private Data)와 낚시(Fishing)의 합성어로 해커들이 만든 용어이다.

② 사회 공학적 방법 및 기술적 은닉기법을 이용해서 민감한 개인정보, 금융계정 정보를 절도하는 금융사기 수법이다.

③ 최근에는 DNS 하이재킹 등을 이용하여 사용자를 위장 웹사이트로 유인, 개인 정보를 절도하는 피싱의 진화된 형태의 파밍(Pharming)도 출현하였다.

④ 개인 정보의 획득을 위해, 은행과 같은 주요 사이트의 서버를 대상으로 피싱이 이루어지고 있다.

54. 넷스케이프사에서 전자상거래 등의 보안을 위해 개발한 암호화 프로토콜로, 서버와 클라이언트 간 인증방식으로 RSA 방식과 X.509를 사용하고, 실제 암호화된 정보는 새로운 암호화 소켓채널을 통해 전송하는 방식은?

① S-HTTP(Secure Hypertext Transfer Protocol)

② SET(Secure Electronic Transaction)

③ SSL(Secure Sockets Layer)

④ SSH(Secure Shell)

55. 다음 전자 우편 보안 기술의 종류에 해당하는 것은?

| – 전자우편을 입수하더라도 그 내용을 알아볼 수 없으며 해시 함수를 이용하여 내용의 변경 여부를 알 수 있다. – 송신자의 신원을 확임함으로써 그 메시지가 전달 도중에 변경되니 않았음을 확신할 수 있도록 해주는 암호화된 전자서명을 보내는 데에도 사용될 수 있다. |

① PEM(Privacy Enhanced Mail)

② S/MIME(Secure Multi-Purpose Internet Mail Extensions)

③ PGP(Pretty Good Privacy)

④ SMTP

56. 다음은 ′/etc/passwd′ 파일의 내용과 ′/etc/group′ 파일의 내용 일부 이다. 이에 대한 설명으로 적절한 것은?

| /etc/passwd john:x:200:100:John Kim:/home/john/:/bin/bash/etc/group Administrator:x:100: developer:x:102:john,peter |

① john의 그룹 ID는 200 이다.

② john은 Developer 그룹을 주그룹으로 갖는다.

③ peter는 john과 함께 Developer Group에 속한다.

④ peter와 john은 모든 파일들에 대해서 같은 권한을 갖는다.

57. 서로 다른 메시지가 같은 해쉬값이 되지 않도록 하는 해쉬 함수의 성질은?

① 충돌 저항성

② 비트 길이

③ 키 길이

④ 엔트로피(entropy)

58. 회사의 사설 네트워크와 외부의 공중 네트워크 사이에 중립 지역으로 삽입된 소형 네트워크를 의미하는 용어는?

① DMZ

② Proxy

③ Session

④ Packet

59. 암호화 기법 중 공개키 암호기법에 해당하는 것은?

① RSA

② RC4

③ IDEA

④ DES

60. 정보 보안 기능에 대한 용어 설명이 옳지 않은 것은?

① 접근 통제 : 비인가자가 컴퓨터 시스템에 액세스하지 못하도록 하는 것

② 인증 : 전문 발신자와 수신자를 정확히 식별하고 제삼자가 위장하여 통신에 간여할 수 없도록 하는 것

③ 부인 방지 : 데이터에 불법적으로 접근하는 것을 막기 위한 것

④ 무결성 : 인가자 이외는 전문을 변경할 수 없게 하는 것